क्लास सेंट्रल पर डीडीओएस का हमला: शमन, एसईओ प्रभाव और लागत

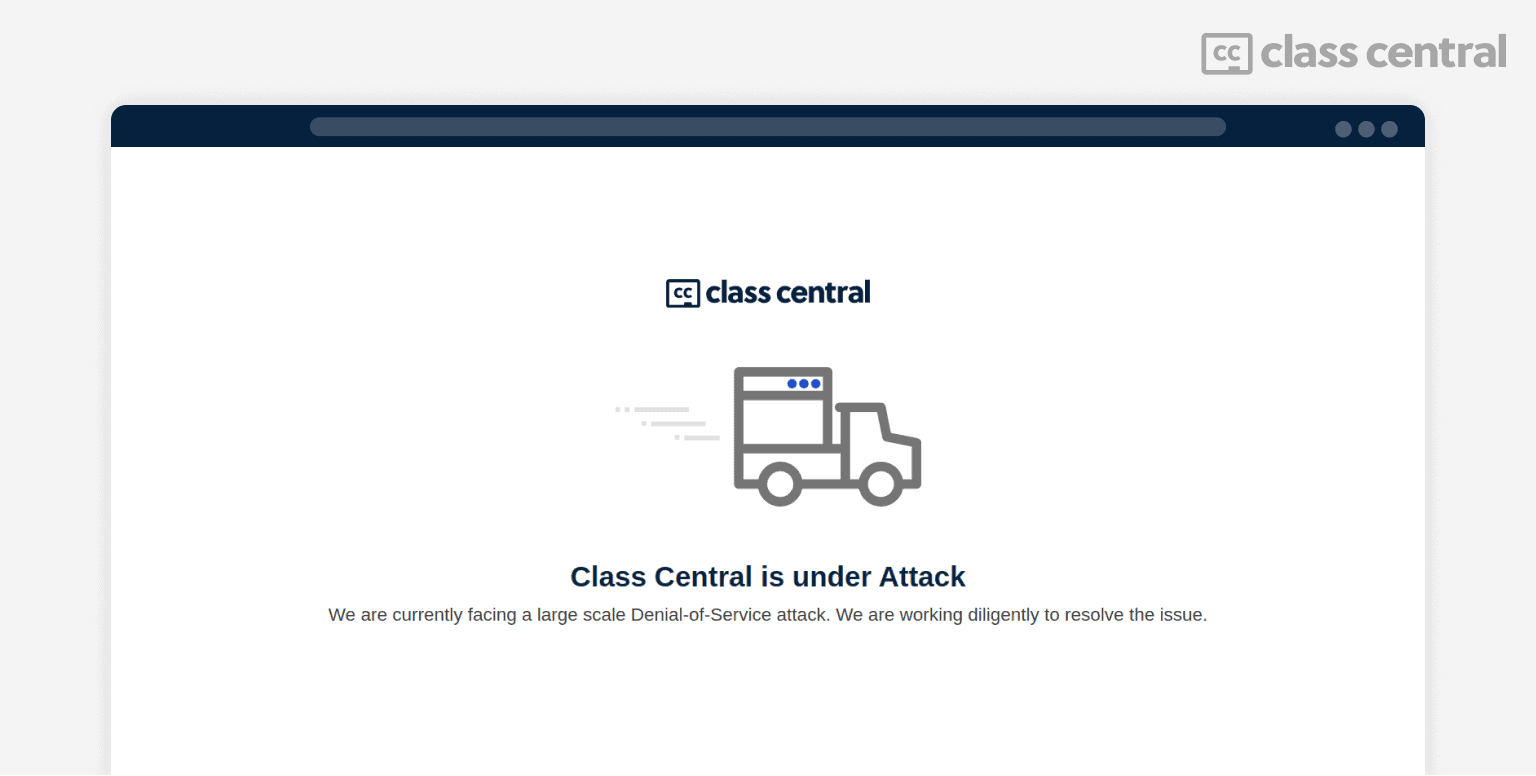

एक हमलावर ने क्लास सेंट्रल 200 मीटर नकली उपयोगकर्ता भेजे, जिससे साइट 36 घंटे के लिए ऑफ़लाइन हो गई। यहां बताया गया है कि यह कैसे नीचे चला गया।

मैंने सुना है rumbling — यह मेरा फोन था जो तेजी से गुलजार हो रहा था: कॉल, संदेश, सुस्त सूचनाएं। वर्ग केंद्रीय वेबसाइट डाउन थी। इसे लाखों हिट्स मिल रहे थे, जिससे यह सभी के लिए अनुपयोगी हो गया था।

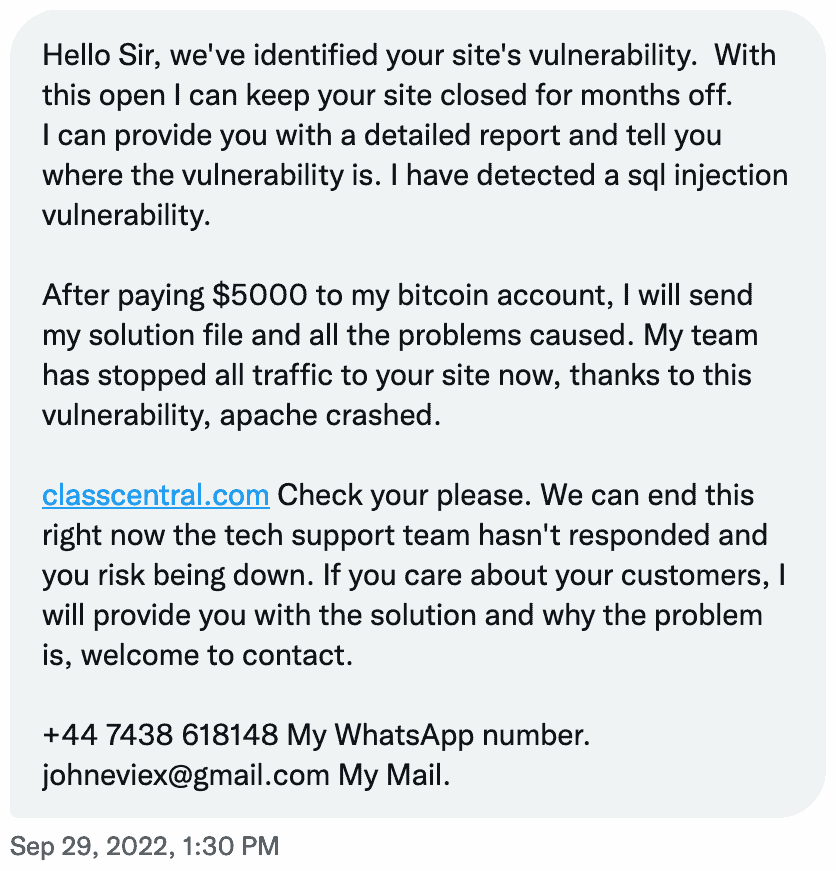

बाद में, हमें पता चला कि यह एक था फिरौती ddos हमला, और वह कम से कम एक ऑनलाइन पाठ्यक्रम प्रदाता (जो नियमित पाठक रिपोर्ट के बारे में पता होगा) पर भी हमला किया गया था। हमलावर ने बिटकॉइन में $ 5,000 के लिए "सभी समस्याओं के समाधान फ़ाइल" के लिए कहा।

समय खराब नहीं हो सकता था। मैं ग्वाटेमाला में था moocs के साथ सीखना सम्मेलन। मैंने सिर्फ एक मुख्य वक्ता दिया था ( यहाँ स्लाइड्स ) और कुछ घंटे बाद एक पैनल में भाग लेने के लिए निर्धारित किया गया था। और हमारे सबसे वरिष्ठ इंजीनियर अपने गृहनगर जा रहे थे और एक सप्ताह के लिए रवाना हो गए।

वर्ग केंद्रीय 36 घंटे के लिए नीचे था क्योंकि हमने इसे वापस लाने के लिए काम किया था। हमलावर हमारी हर हरकत पर नजर रख रहा था और उसका जवाब दे रहा था, यहां तक कि हमें संदेश भेज रहा था कि हमारे प्रयास व्यर्थ थे।

यह इस बात की कहानी है कि हमने हमले को कैसे कम किया, क्या काम किया और क्या नहीं, एसईओ प्रभाव (लघु और दीर्घकालिक), साथ ही साथ यह हमें कितना महंगा पड़ा।

हमला: कैसे और क्यों

जैसे ही साइट डाउन हुई, हमने तुरंत सुराग ढूंढना शुरू कर दिया। हमने हाल ही में कुछ बुनियादी ढांचे में सुधार किया था, इसलिए हमारा पहला विचार यह था कि हमने एक सेटिंग गड़बड़ कर दी होगी।

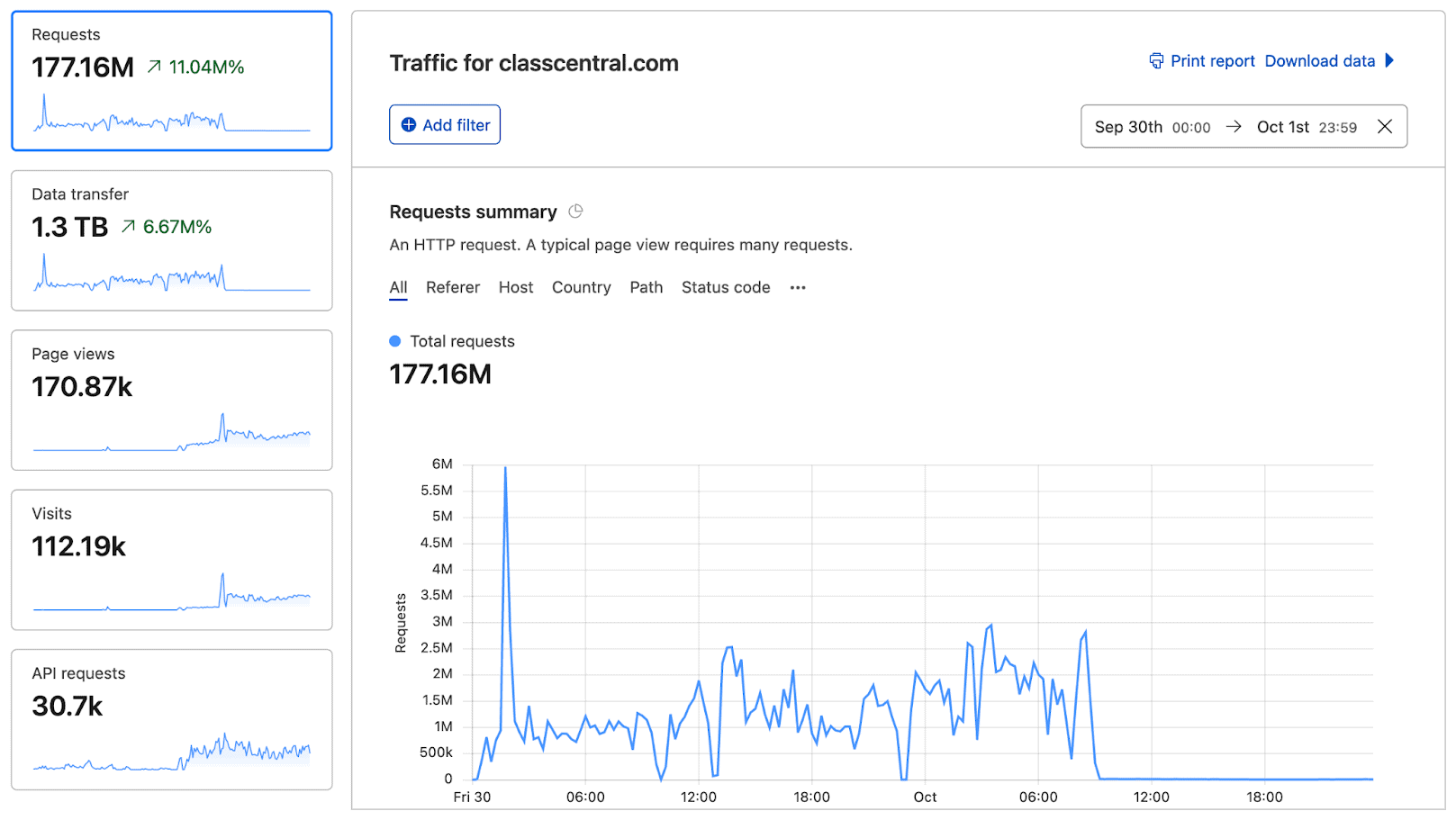

लेकिन लॉग्स को देखने के बाद, यह स्पष्ट हो गया कि हम भारी हमले के अधीन थे, जिसके पैमाने का हमें क्लाउडफ्लेयर पर स्विच करने के बाद ही पता चलेगा।

हमला एक "फिरौती" है डीडीओएस हमला ।” सीधे शब्दों में कहें तो हर घंटे लाखों बॉट क्लास सेंट्रल होमपेज पर जाने लगे। हमारे सर्वर वास्तविक मनुष्यों और बॉट्स के बीच अंतर नहीं कर सके, और हम एक समय में केवल एक निश्चित संख्या में उपयोगकर्ताओं को सेवा दे सकते हैं।

परिणामस्वरूप, हम वास्तविक लोगों को दूर कर रहे थे, क्योंकि हम बॉट्स की सेवा में व्यस्त थे। व्यावहारिक रूप से कहा जाए तो साइट सभी के लिए अनुपयोगी थी। अधिक जानने के लिए, क्लाउडफ्लेयर में कुछ हैं इस विषय पर सर्वश्रेष्ठ व्याख्याता .

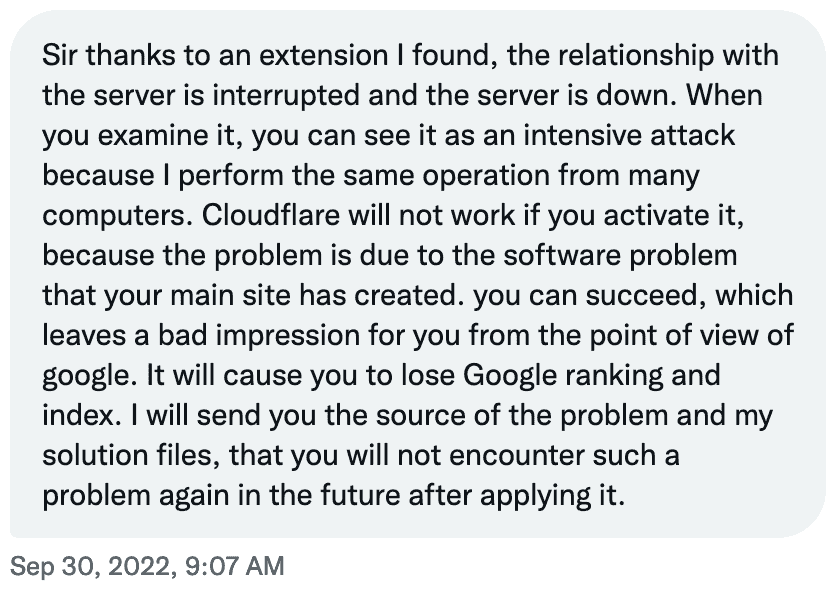

कुछ घंटों बाद हमें एहसास हुआ कि हमें क्यों निशाना बनाया जा रहा है। जॉन एवी जुनैद द्वारा चलाए गए हमलावर (ट्विटर हैंडल @evie24435208) मुझे मेरे व्यक्तिगत ट्विटर, क्लास सेंट्रल के ट्विटर, साथ ही हमारे संपर्क ईमेल पर संदेश भेजा था। यहाँ संदेश है:

उस व्यक्ति ने संकेत दिया कि उन्होंने "एसक्यूएल इंजेक्शन भेद्यता" की पहचान की है और इसका उपयोग "अपाचे को क्रैश" करने के लिए किया है। यह एक स्पष्ट झूठ था। लॉग स्पष्ट थे: यह एक डीडीओएस हमला था। साथ ही, क्लास सेंट्रल उपयोग नहीं करता है

अमरीका की एक मूल जनजाति

वेब सर्वर।

लेकिन मैं कल्पना कर सकता हूं कि कम तकनीकी संसाधनों वाली छोटी साइटें इसके झांसे में आ सकती हैं। जैसा कि हमलावर ने उल्लेख किया था, वास्तविक खतरा "अपनी साइट को महीनों के लिए बंद रखना" था। यहां तक कि अगर आप $ 5,000 का भुगतान करते हैं, तो कोई कारण नहीं है कि हमलावर रुक जाएगा या बाद में फिर से वही काम नहीं करेगा।

18 घंटे बाद, मुझे हमलावर का एक और संदेश मिला।

हमलावर ने देखा कि हम क्लाउडफ्लेयर (उस पर बाद में और अधिक) पर स्विच कर चुके हैं और यह कहते हुए अपनी मूल स्क्रिप्ट पर टिके हुए हैं कि यह एक "सॉफ़्टवेयर समस्या" थी। लेकिन यहाँ, उन्होंने एक और खतरे की ओर इशारा किया: कि हम "Google रैंकिंग खो सकते हैं।"

यह वास्तव में हमारे साथ पहले हुआ था। पिछले साल, हमने अपना आधा ट्रैफ़िक खो दिया जब Google ने अपने खोज एल्गोरिथम में बदलाव किया। डेढ़ साल बाद, हम अभी भी पूरी तरह से ठीक नहीं हुए हैं। इस साल की शुरुआत में, जब 2u स्टॉक की कीमत आधी हो गई थी, मैंने अनुमान लगाया था Google का एल्गोरिथम परिवर्तन आंशिक रूप से जिम्मेदार हो सकता है .

मैंने इसके बारे में भी लिखा है एसईओ सामग्री रणनीति कौरसेरा, मास्टरक्लास और एडएक्स जैसे शीर्ष प्लेटफॉर्म। भले ही हमलावर ने स्पष्ट रूप से इसका उल्लेख नहीं किया हो, यह जोखिम पहले से ही मेरे दिमाग में था। यदि आप नीचे स्क्रॉल करते हैं, तो आप पाएंगे कि हमले ने हमारे एसईओ को कैसे प्रभावित किया।

डीडीओएस शमन

एक बार जब हमें पता चला कि यह एक ddos हमला था, तो हमने सबसे पहले हमले में एक पैटर्न खोजने की कोशिश की थी - उदाहरण के लिए, कुछ उपयोगकर्ता एजेंट या आईपी पता - वास्तविक उपयोगकर्ताओं को बॉट्स से अलग करने और हमलावरों को फ़िल्टर करने का प्रयास करने के लिए।

लेकिन हमने जल्द ही महसूस किया कि यह हमला अधिक परिष्कृत था और हमने विभिन्न प्रकार के आईपी पतों का उपयोग किया।

हमने पाया कि हमलावर सारा ट्रैफिक हमारे होमपेज पर भेज रहा था। इसलिए हमने मुखपृष्ठ पर एक रखरखाव पृष्ठ दिखाना शुरू किया, और इससे हमें शेष साइट को ऊपर लाने में मदद मिली।

एक और तरकीब जो हमने आजमाई वह थी होमपेज को दूसरे url पर क्लोन करना और रखरखाव पेज से क्लोन किए गए होमपेज पर वास्तविक ट्रैफिक को रीडायरेक्ट करने के लिए जावास्क्रिप्ट का उपयोग करना। मूल रूप से, बॉट रखरखाव पृष्ठ देखेंगे, लेकिन वास्तविक उपयोगकर्ता वैकल्पिक मुखपृष्ठ पर पुनर्निर्देशित किए जाने से पहले केवल संक्षिप्त रूप से रखरखाव पृष्ठ देखेंगे।

लेकिन जल्द ही हमलावर को एहसास हो गया कि क्या हो रहा है और उसने अन्य पेजों पर भी हमला करना शुरू कर दिया। तभी हमें एहसास हुआ कि हमें जानबूझकर निशाना बनाया जा रहा है। इस बिंदु पर, हमने अभी तक ट्विटर/ईमेल संदेशों को नहीं देखा था।

जैसा कि मैंने पहले उल्लेख किया था, उस समय, मैं एक सम्मेलन के लिए ग्वाटेमाला में था और अपने सहयोगी के साथ दूरस्थ रूप से काम कर रहा था @suparn , जो भारत में था। भारत में लगभग 2 बजे थे जब यह सब शुरू हुआ। और 24 घंटे बाद, सुपर्ण को उसी सम्मेलन में दो दूरस्थ प्रस्तुतियाँ देनी थीं। कहने के लिए पर्याप्त है, उसे मुश्किल से कोई नींद आई।

हमने तेजी से महसूस किया कि यह हम अपने दम पर संभालने से कहीं अधिक है। डीडीओएस शमन की दुनिया में, एक नाम है (सार्वजनिक धारणा के संदर्भ में, कम से कम) जो सबसे ऊपर है: amazon . अपने स्वयं के प्रयासों के विफल होने के बाद, हमने अंततः क्लाउडफ्लेयर पर स्विच करने का निर्णय लिया।

amazon

बचाव के लिए सुपरन

लेकिन क्लाउडफ्लेयर में स्विच करने के बाद भी, बॉट अभी भी काम कर रहे थे। इस बिंदु तक मेरी धारणा यह थी कि क्लाउडफ्लेयर जादुई रूप से सभी बॉट्स का पता लगाएगा और उन्हें ब्लॉक कर देगा। मैं गलत था।

हमें क्लाउडफ्लेयर को स्पष्ट रूप से कॉन्फ़िगर करना था, सभी बॉट्स को प्रभावी ढंग से रोकने के लिए सेटिंग को हमले के अनुरूप बनाना था। यह कुछ सुपरन है और मैं वास्तव में इससे परिचित नहीं था। जब मैं की तैनाती लिंक्डइन पर क्लास सेंट्रल के हमले के बारे में, एक क्लाउडफ्लेयर इंजीनियर मेरे पास पहुंचा और मुझे एक अकाउंट एक्जीक्यूटिव से जोड़ा।

अकाउंट एक्जीक्यूटिव ने हमें क्लाउडफ्लेयर वेबसाइट पर कुछ सहायक संसाधनों के लिए निर्देशित किया, जिन तरीकों को हम आजमा सकते हैं। जब उनसे पूछा गया कि क्या वे क्लाउडफ्लेयर को कॉन्फ़िगर करने में हमारी मदद कर सकते हैं, तो हमें पता चला कि कम से कम 1 साल की प्रतिबद्धता के साथ हमें प्रति माह $5,000 का खर्च आएगा। ईमानदारी से, हमलावर की कीमत अधिक उचित लग रही थी।

लेकिन सभी आशा नहीं खोई थी। जब आप मुश्किल में होते हैं, तो आप कभी-कभी अपनी बेड़ियों को तोड़ने और तेजी से लेवल अप करने में सक्षम होते हैं। सबसे बुरा क्या हो सकता है? साइट पहले ही डाउन हो चुकी थी।

सुपरन ने ऐसा ही किया। यह लगभग ऐसा था मानो भविष्य का कोई सुपरान वर्तमान सुपरन का मार्गदर्शन कर रहा हो।

यहां तक कि क्लाउडफ्लेयर पर स्विच करने जैसी कोई चीज भी आमतौर पर हमें परीक्षण और तैनात करने में हफ्तों का समय लेती है। इसके बजाय, यह 30 मिनट से भी कम समय में किया गया था। बहुत सारे परीक्षण और त्रुटि के बाद, एक नींद से वंचित सुपरन ने बॉट्स को ब्लॉक करने के लिए सही क्लाउडफ्लेयर कॉन्फ़िगरेशन का पता लगाया, जबकि वास्तविक मनुष्यों को क्लास सेंट्रल में जाने की अनुमति दी।

रहस्य क्लाउडफ्लेयर में है दर सीमित और आईपी एक्सेस नियम। आखिरकार, हमलावर पीछे हट गया। हमले के शुरू होने के लगभग 36 घंटे बाद, क्लास सेंट्रल वापस ऑनलाइन और स्थिर हो गया था।

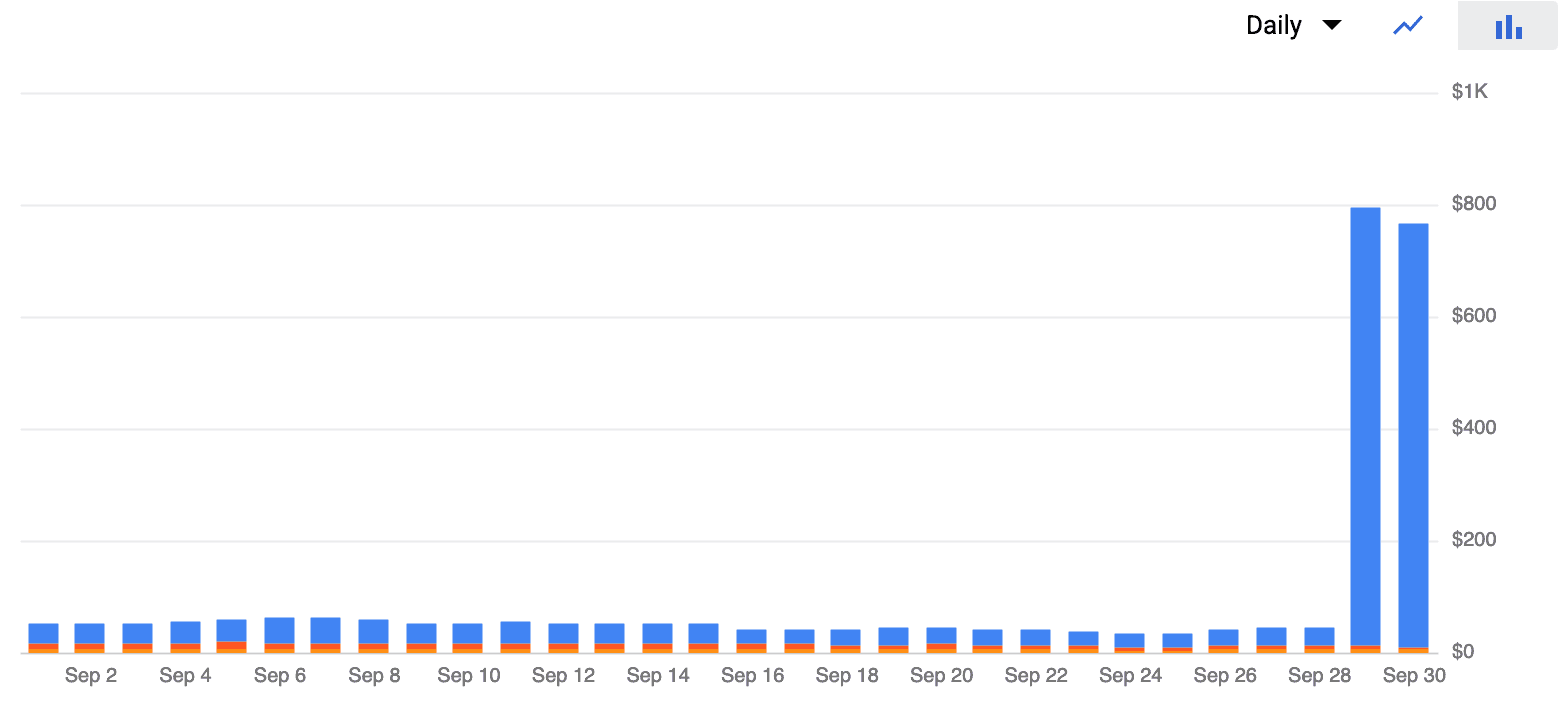

लागत

हमारे द्वारा प्रदान किए जाने वाले ट्रैफ़िक की मात्रा की तुलना में वर्ग केंद्रीय परिचालन लागत अपेक्षाकृत कम है। लेकिन केवल 36 घंटों में, हमारे google क्लाउड की लागत महीने के लिए दोगुनी हो जाती है। मूल रूप से बॉट ट्रैफ़िक की उच्च मात्रा के कारण हमारी नेटवर्किंग लागत आसमान छू गई।

संक्षेप में, बॉट ट्रैफिक ने हमें प्रति दिन $ 1,000 खर्च किया, भले ही क्लास सेंट्रल इस समय के बहुमत से नीचे था। यह इस ddos हमले के सबसे डरावने पहलुओं में से एक था और शायद यही कारण है कि ये हमले प्रभावी हो सकते हैं।

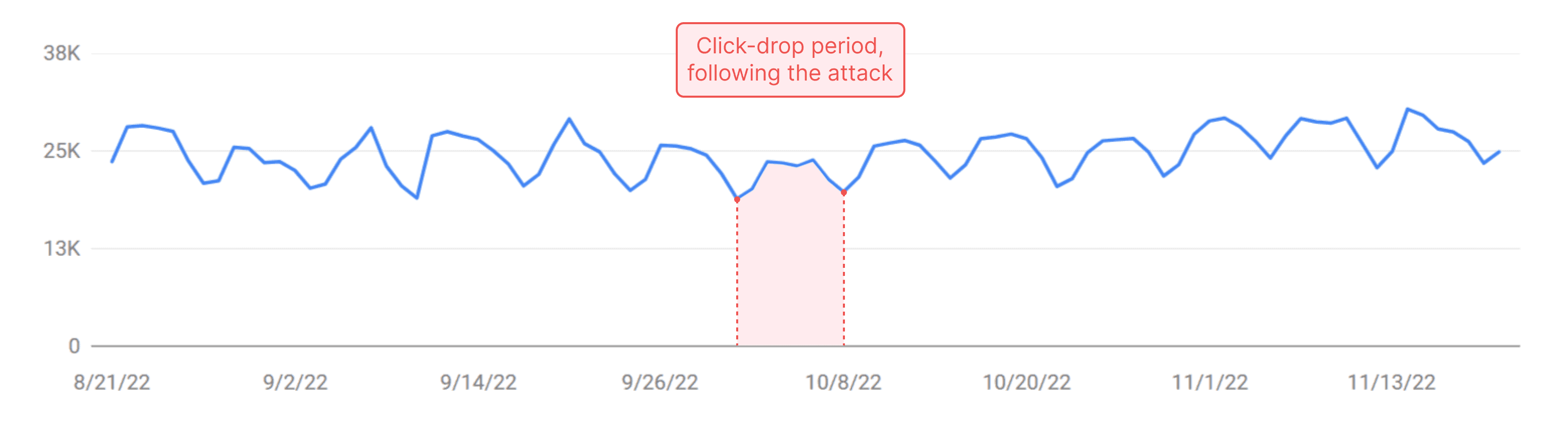

एसईओ प्रभाव

सौभाग्य से, हमारे SEO पर कोई दीर्घकालिक प्रभाव नहीं पड़ा। हमले के तुरंत बाद वाले सप्ताह में खोज ट्रैफ़िक में कमी आई थी, लेकिन उसके बाद से यह वापस आ गया है और ऊपर जाना जारी रखा है।

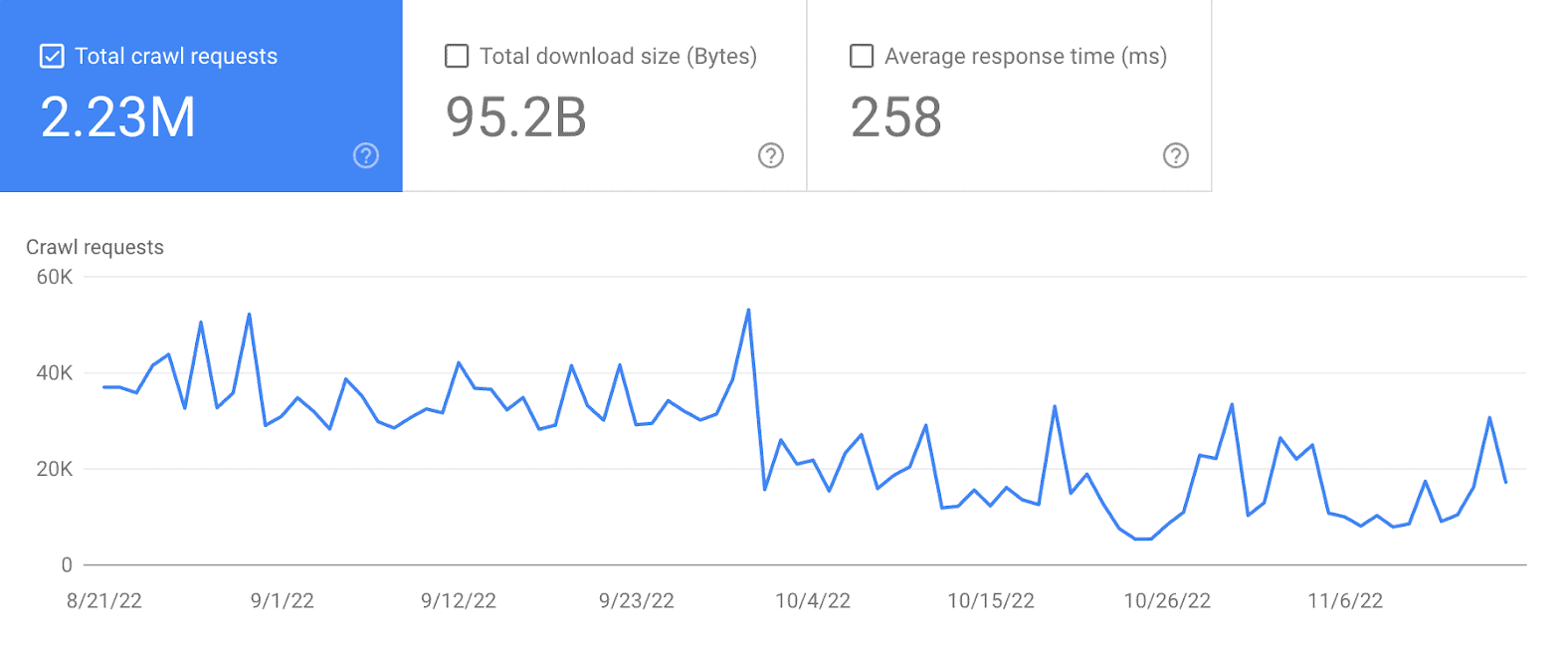

एक चीज़ जो मैंने देखी वह थी Google से क्रॉल अनुरोधों में भारी गिरावट। यह स्पष्ट नहीं है कि यह हमले के कारण है या क्लाउडफ्लेयर पर स्विच करने के कारण है। लेकिन यह नजर रखने के लिए कुछ है।

डीडीओएस हमले कुछ ऐसी कंपनियां हैं जिनके लिए कई कंपनियां तैयारी करती हैं। हमारे मामले में, यह आग से परीक्षण था, मुश्किल समय से जटिल। हमारे पास लीन ऑपरेशंस हैं, इसलिए समय-समय पर दृष्टिकोण हमारे लिए काम करता है। लेकिन कई स्टार्टअप्स के लिए, डाउनटाइम, भले ही कम हो, के गंभीर परिणाम हो सकते हैं। यदि आप उस स्थिति में हैं, तो पूर्वव्यापी उपायों की संभावना एक अच्छा विचार है - खासकर यदि आपकी टीम में कोई सुपरन नहीं है।

जेफ विनचेल